كتب : محمود عبد الرحمن

11:23 م

01/10/2025

كتب- محمود الهواري:

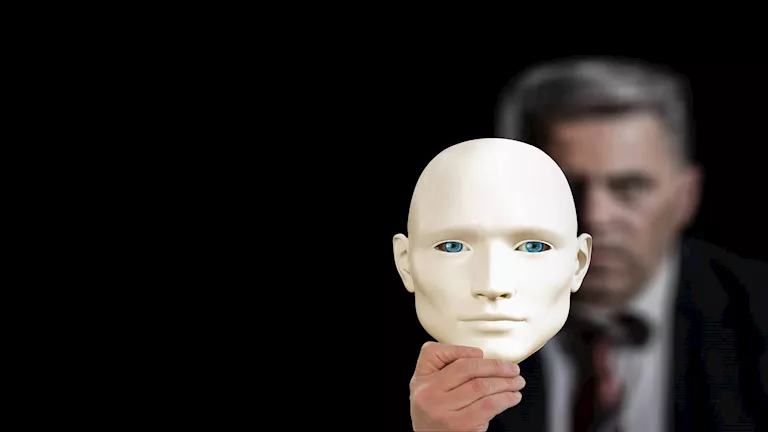

يركز الاهتمام في عالم الأمن السيبراني عادة على مواجهة الاختراقات التقنية والثغرات المعقدة التي تستهدف شبكات البيانات وأنظمة التشغيل، لكن خبراء الأمن يحذرون من تهديد أكثر ذكاء وفعالية لا يعتمد على التكنولوجيا، بل يستغل الضعف البشري الطبيعي.

هذا التكتيك، المعروف باسم الهندسة الاجتماعية، هو فن الخداع الذي ينطوي على التلاعب بالأفراد للكشف عن معلومات حساسة، أو منح وصول غير مصرح به إلى الشبكات والبيانات، وغالبا ما يتم ذلك عبر انتحال صفة جهة موثوقة “مثل فريق الدعم التقني”، لطلب اسم المستخدم أو كلمة المرور.

خمسة أساليب رئيسية لهجمات الهندسة الاجتماعية

وبحسب شركة كاسبرسكي، وهي إحدى الشركات الرائدة عالميا في مجال الأمن السيبراني، فإن فهم آليات هذه الهجمات هو الخطوة الأولى لاكتشافها وتجنب الوقوع في فخاخها، إذ تتعدد أشكال هجمات الهندسة الاجتماعية، لكن أشهرها يتركز في الأساليب التالية:

1- الاصطياد الإغرائي

يعتمد هذا النوع على زرع “فخ” مادي أو رقمي لجذب فضول الضحية، حيث يعد أبرز مثال لذلك هو ترك وحدة تخزين USB “فلاش ميموري” تحتوي على برامج ضارة في مكان عام على أمل أن يعثر عليها شخص ويوصلها بجهازه.

ويشير الخبراء إلى وجود أنواع من وحدات التخزين قد لا تحتوي على برامج خبيثة فحسب، بل يمكنها إتلاف أجهزة الكمبيوتر ماديا عبر إطلاق موجات طاقة شرسة.

2- الذريعة

يقوم المهاجم في هذا الأسلوب بإنشاء سيناريو زائف ومقنع لدفع الضحية إلى تقديم المعلومات، إذ قد يتظاهر المهاجم بأنه يمثل جهة رسمية أو يجري استطلاعا بريئا عبر الإنترنت يطلب في نهاية المطاف تفاصيل الحساب المصرفي، أو قد يدعي أنه مسؤول عن مراجعة الأنظمة الداخلية في محاولة لسرقة بيانات قيمة.

3- التصيد الاحتيالي

هو أشهر أنواع الهجمات، ويتضمن إرسال رسالة بريد إلكتروني أو رسالة نصية “SMS” تتظاهر بأنها واردة من مصدر موثوق “مثل البنك أو شركة كبرى”، وتطلب معلومات غير ضرورية أو عاجلة.

ويتم توجيه الضحية غالبا إلى موقع مزيف مطابق للموقع الأصلي لتسجيل بيانات الدخول، إذ يعرف النوع الذي يستهدف فردا محددا أو مسؤولا رفيعا باسم “التصيد الاحتيالي الموجه”.

4- التصيد الصوتي والنصي

هما شكلان متقدمان من التصيد الاحتيالي يتمان عبر المكالمات الهاتفية أو الرسائل النصية القصيرة حيث ينتحل المجرم صفة موظف دعم فني أو زميل عمل أو موظف بنك لطلب بيانات حساسة مثل كلمات المرور أو أرقام البطاقة الائتمانية بحجة وجود “مشكلة عاجلة”.

5- المقايضة

تقوم هذه الهجمات على مبدأ “شيء مقابل شيء”، حيث يقنع المهاجم الضحية بأنه سيحصل على مكافأة أو خدمة مقابل تقديم معلومات.

ومن أمثلتها برامج Scareware، التي توهم المستخدم بوجود مشكلة أمنية ملحة وتعده بتحديث لحلها، بينما يكون البرنامج نفسه هو التهديد الضار الذي يثبته الضحية بإرادته.

كما أن هناك هجمات أخرى أكثر تطورا تعرف باسم “الزراعة” تتضمن بناء علاقة مع الهدف لاستخراج مزيد من المعلومات على مدار فترة زمنية أطول بدلاً من مجرد “الصيد” العشوائي السريع.

كيف تحمي نفسك من الخداع؟

لتقليل مخاطر الوقوع ضحية للهندسة الاجتماعية، ينصح الخبراء باتخاذ استراتيجيات دفاعية تركز على التشكيك الواعي وعدم التسرع، لأن هذه الهجمات مصممة للعب على الفضول واحترام السلطة والرغبة في المساعدة من خلال الاتي.

التحقق من المصدر

توقف وفكر في مصدر الاتصالات ولا تثق بها بشكل أعمى، ولا تتردد في التحقق من المصدر بمراجعة العناوين الإلكترونية، أو فحص الروابط المشبوهة عبر تمرير مؤشر الماوس فوقها، أو حتى ملاحظة الأخطاء الإملائية الصارخة في الرسائل.

اكسر الحلقة والضغط

تعتمد الهندسة الاجتماعية على الإلحاح لمنعك من التفكير، من خلال مقاومة الشعور بالعجلة واعط لنفسك وقتا.

إذا تلقيت طلبا عاجلا من جهة ما، اتصل بالرقم الرسمي أو استخدم طريقة اتصال مختلفة للتحقق من مصداقية المصدر، بدلاً من إعطاء البيانات مباشرة.

تأمين الهوية والأجهزة

لا تقع في فخ المجاملة الاجتماعية بفتح الأبواب لأشخاص مجهولين؛ اطلب دائماً الاطلاع على الهوية، علاوة على ذلك، يجب تأمين الأجهزة من خلال التحديث الدائم لبرامج مكافحة الفيروسات، واستخدام كلمات مرور فريدة لكل حساب، وتفعيل المصادقة ثنائية العوامل للحسابات المهمة، فإذا أفصحت عن كلمة مرور بالخطأ، غيّرها على الفور.

مراجعة البصمة الرقمية

فكر في بصمتك الرقمية، لأن الإفراط في مشاركة المعلومات الشخصية عبر الإنترنت مفيد للمهاجمين، إذ يوصى بتحويل إعدادات وسائل التواصل الاجتماعي إلى “الأصدقاء فقط” وتوخي الحذر من مشاركة بيانات يمكن استخدامها في أسئلة الأمان الخاصة بالبنوك.